Uwaga na innowacyjny phishing – jest nawet rozszerzony certyfikat

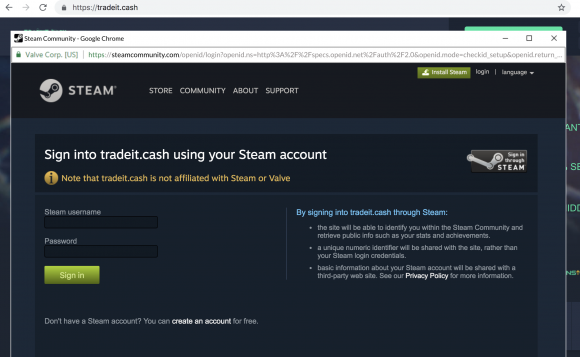

Otwiera się nowe okno przeglądarki. Wszystko pasuje. Adres prawidłowy co do literki. Certyfikat SSL – obecny. Nazwa firmy obok certyfikatu – też. Okno wygląda jak prawdziwe – tylko że wszystko jest jedynie sprytną iluzją.

Uczymy naszych mniej świadomych znajomych, jak rozpoznawać fałszywe witryny. Pokazujemy im błędy w adresach, tłumaczymy, czym są certyfikaty i jak powinien wyglądać pasek przeglądarki, gdy są na oryginalnej witrynie. A wszystko to jak krew w piach, bo autorzy ataków są sprytniejsi.

Okienko przeglądarki, które nim nie jest

Pewien badacz analizuje ataki phishingowe na użytkowników platformy Steam. Wiele już widział, ale jeden go bardzo zaciekawił – na tyle, że opisał go na swoim blogu. Przyjrzeliśmy się tematowi i faktycznie wart jest on nagłośnienia.

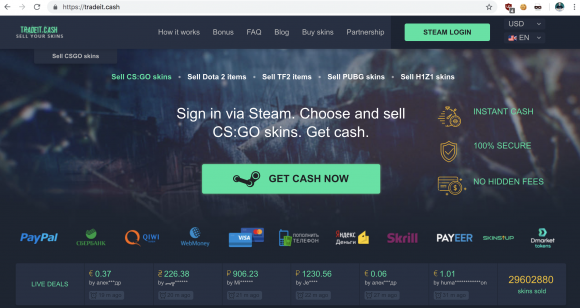

Zaczyna się standardowo – ktoś odzywa się na czasie gry z propozycją atrakcyjnej transakcji, po czym podsyła link do strony udającej platformę do handlu przedmiotami w grze. Strona oszusta to https://tradeit.cash.

Na pierwszy rzut oka jest dokładną kopią popularnej witryny https://skins.cash. Kiedy jednak próbujemy wykonać jakąkolwiek operację, jesteśmy proszeni, by najpierw zalogować się do konta Steama. A wtedy dzieją się rzeczy niezwykłe.

Po chwili ładowania pojawia się nowe okno przeglądarki.

Wszystko działa prawie prawidłowo. Najechanie myszą na prawy górny róg okna powoduje prawidłowe reakcje na poszczególnych guzikach, tak samo prawidłowo reagują krawędzie okna. Dopiero próba przesunięcia go w inne miejsce kończy się ucieczką górnej belki pod okno wyżej. Jest certyfikat, jest nazwa firmy, naprawdę łatwo dać się oszukać. Oszukać – bo całe „okno przeglądarki” zostało spreparowane przez skomplikowane skrypty wewnątrz okna głównej strony oszusta. Bardzo przekonujący scenariusz.

Analiza sposobu przeprowadzenia oszustwa także nie jest trywialna – autor strony poszedł tak daleko, że utrudnia wywołanie konsoli Chrome, a sam kod JS jest solidnie zaciemniony. Trzeba przyznać, że ktoś włożył sporo wysiłku w wykradanie zwykłych kont Steama. Nie zdziwimy się, jeśli podobna technika zostanie użyta w innych atakach – potencjał jest spory. Zanim to jednak nastąpi, dołączamy opis tego ataku do naszych materiałów pokazujących pracownikom firm, jakich sytuacji w sieci unikać, by nie zrobić krzywdy sobie i pracodawcy. Jeśli chcesz zobaczyć to szkolenie na żywo, to zaproś nas do swojej firmy. Lepiej się pospieszyć z kontaktem – październikowy kalendarz jest już pełen, a w listopadzie zostały pojedyncze terminy.

Źródło: zaufanastronatrzecia

![[UWAGA!] Do sieci wyciekło 773 milionów adresów e-mail i 21 milionów haseł](https://plikcenter.pl/Producent_IT/wp-content/uploads/2019/01/pexels-photo-923681-150x150.jpeg)